- PagerDuty /

- Blog /

- Meilleures pratiques et perspectives /

- Amélioration des opérations de sécurité grâce à la gestion des incidents

Blog

Amélioration des opérations de sécurité grâce à la gestion des incidents

Le paysage des menaces évolue à une vitesse vertigineuse. De nouvelles vulnérabilités sont découvertes chaque jour, et le nombre de serveurs, d'applications et de terminaux à gérer par les équipes ITOps ne cesse de croître. Ces menaces gagnent également en puissance et en fréquence, comme en témoigne la récente vague de attaques mondiales de ransomware J'ai vu des auteurs de ces actes extorquer des milliers de dollars. Les experts pensent qu'il s'agit souvent d'une ruse masquant des tentatives de destruction de données.

À mesure que les organisations adoptent IOps bimodal L'adoption de méthodologies visant à gagner en agilité, à éviter les incidents et à renforcer la sécurité peut s'avérer complexe. Parmi les nouveaux défis figurent l'exploitation des conteneurs et des ressources du cloud public, la gestion des incidents de sécurité au sein de ces différents environnements de données, et la gestion de nouveaux groupes d'utilisateurs disposant de droits d'administrateur et d'accès aux ressources critiques. Afin de garantir une visibilité complète et une résolution efficace des incidents face aux exigences croissantes des opérations informatiques, une stratégie SecOps multidimensionnelle est indispensable. En effet, je considère la gestion des incidents SecOps comme un élément essentiel à la construction d'un environnement véritablement sécurisé, à la fois opérationnel et transparent.

Phase 1 : Stopper la menace

Avant toute chose, réduire la complexité de votre architecture SecOps vous permettra de maintenir votre réactivité tout en appliquant votre politique SecOps. En clair, il s'agit de contrer l'attaque et d'informer votre équipe ITOps qu'elle doit intervenir. La simplicité est essentielle pour réduire le nombre d'alertes et d'incidents de sécurité et vous concentrer sur les signaux vraiment importants. Les bonnes pratiques SecOps recommandent aux équipes d'utiliser un système de chronométrage intégré pour réagir au plus vite et s'assurer que les menaces sont neutralisées avant qu'elles n'affectent les SLA de production et les données critiques. L'exposition des réseaux et des systèmes à… Menaces zero-day ou ransomware Dans ces cas, l'essentiel est d'élaborer une stratégie visant à stopper et prévenir l'exposition aux menaces majeures, tout en alertant votre système de gestion des incidents. Concernant les ransomwares de type crypto-ordinateur, tels que Cryptolocker et Cryptowall, l'objectif est d'utiliser des outils empêchant le ransomware d'établir une connexion (étape 2 de l'infographie Sophos ci-dessous), bloquant ainsi la prise de contact et évitant l'infection.

Nous pouvons ainsi garantir que les pare-feu, les terminaux, les outils de surveillance de sécurité tiers et autres sources de données pertinentes soient intégrés à une solution centralisée de gestion des incidents. De cette manière, les équipes SecOps et ITOps sont immédiatement averties et disposent des données et des processus nécessaires pour mener à bien les investigations et la résolution des problèmes critiques. L'utilisation d'outils de sécurité performants demeure essentielle à la réussite de la gestion de vos incidents de sécurité.

Phase 2 -> Gestion et résolution des incidents

La capacité non seulement de détecter et de signaler les incidents, mais aussi d'enrichir les informations, de les signaler et de faciliter leur résolution et leur prévention future est tout aussi importante dans le cadre d'une gestion optimale du cycle de vie des incidents de sécurité. Pour obtenir cette visibilité complète, il est essentiel d'intégrer et de centraliser tous vos systèmes de sécurité au sein d'une solution de gestion des incidents unique. Par exemple, configurez vos pare-feu et périphériques réseau pour qu'ils centralisent les informations dans votre plateforme de surveillance via les traps/requêtes SNMP, et intégrez des serveurs syslog pour y acheminer tous les incidents de sécurité.

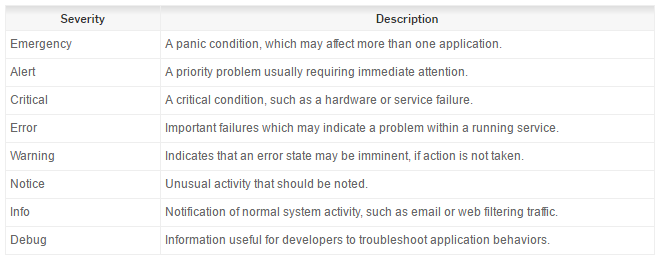

Lors de la configuration de votre pare-feu et de la journalisation système du réseau, vous pouvez gagner un temps précieux et réduire la surcharge d'alertes en définissant des seuils pour les alertes d'avertissement et critiques, par opposition aux alertes d'information et de débogage. Ces seuils peuvent varier selon votre fournisseur. Cependant, avec SNMP, le filtrage des OID pour ignorer les alertes d'information et de débogage tout en autorisant les alertes d'avertissement et critiques garantit que seules les alertes prioritaires sont envoyées à votre système de gestion des incidents.

Avec la journalisation système, vous pouvez définir des conditions de journalisation plus précises, mais l'essentiel est de limiter le bruit et de n'envoyer des notifications que dans des conditions spécifiques. Une fois ces événements agrégés dans votre système de surveillance, vous pouvez mettre en place un cadre pour enrichir les alertes avec des informations exploitables et les transmettre à votre équipe afin de neutraliser les menaces.

La journalisation système (syslog) présente plusieurs avantages. Elle permet non seulement de capturer des informations détaillées sur la sécurité et les données réseau transitant par vos systèmes de surveillance, mais aussi de faciliter la détection et la prévention des intrusions, ainsi que le renseignement sur les menaces. Au lieu d'acheminer directement vos journaux système vers un système de surveillance, vous pouvez également les envoyer vers un système d'analyse d'intrusion tiers. AlienVault ou LogRhythm pour améliorer la visibilité des intrusions et enrichir vos données de journalisation, créant ainsi des alertes exploitables. Vous pouvez ensuite envoyer ces alertes à votre système de gestion des incidents (tel que…). PagerDuty ) afin que vous puissiez regrouper les symptômes connexes, comprendre la cause profonde, faire remonter le problème à l'expert approprié, y remédier dans le bon contexte, et consulter et construire des analyses et des rapports post-mortem pour améliorer la réponse aux futurs incidents de sécurité.

- Conclusion : Utilisez les outils de sécurité pour réellement stopper la menace.

- Surveillance de référence : Établir une politique de surveillance et d'alerte de base

- Enrichissement: Utilisez des outils tiers pour enrichir vos données et vos renseignements sur les menaces.

- Gestion des incidents : Bénéficiez d'une visibilité complète sur l'ensemble de votre infrastructure et assurez-vous que les problèmes sont priorisés, acheminés et escaladés. Améliorez le délai de résolution grâce aux workflows et aux analyses.

Enfin, ce même cadre peut être mis en œuvre pour les organisations disposant de ressources de cloud hybride ou de cloud public, bien qu'il soit nécessaire d'utiliser différents outils tiers pour analyser et enrichir la visibilité et les alertes. Par exemple, en utilisant Alertes Azure lors de l'utilisation de Microsoft Cloud ou AWS CloudWatch L'utilisation du cloud d'Amazon vous permettra de configurer des seuils et une réduction du bruit similaires à ceux de la surveillance et des alertes de votre serveur cloud public. Bonne nouvelle : il existe également des outils tiers tels que… Évident.io et Pile de menaces qui effectuera facilement des analyses axées sur la sécurité sur l'ensemble de votre infrastructure cloud, pour toute personne ayant une stratégie ITOps agile, publique, hybride ou bimodale.

Quel que soit l'ensemble d'outils et de systèmes que vous privilégiez pour concevoir des processus de gestion des incidents complets adaptés à votre équipe SecOps, la simplicité, la visibilité, la réduction du bruit et l'efficacité restent essentielles à la réussite. Les équipes ITOps et SecOps se trouvent dans des situations très similaires : les exigences de l'entreprise entrent souvent en conflit avec leur capacité à garantir un accès sécurisé et efficace à un nombre croissant d'appareils, de services et de terminaux.

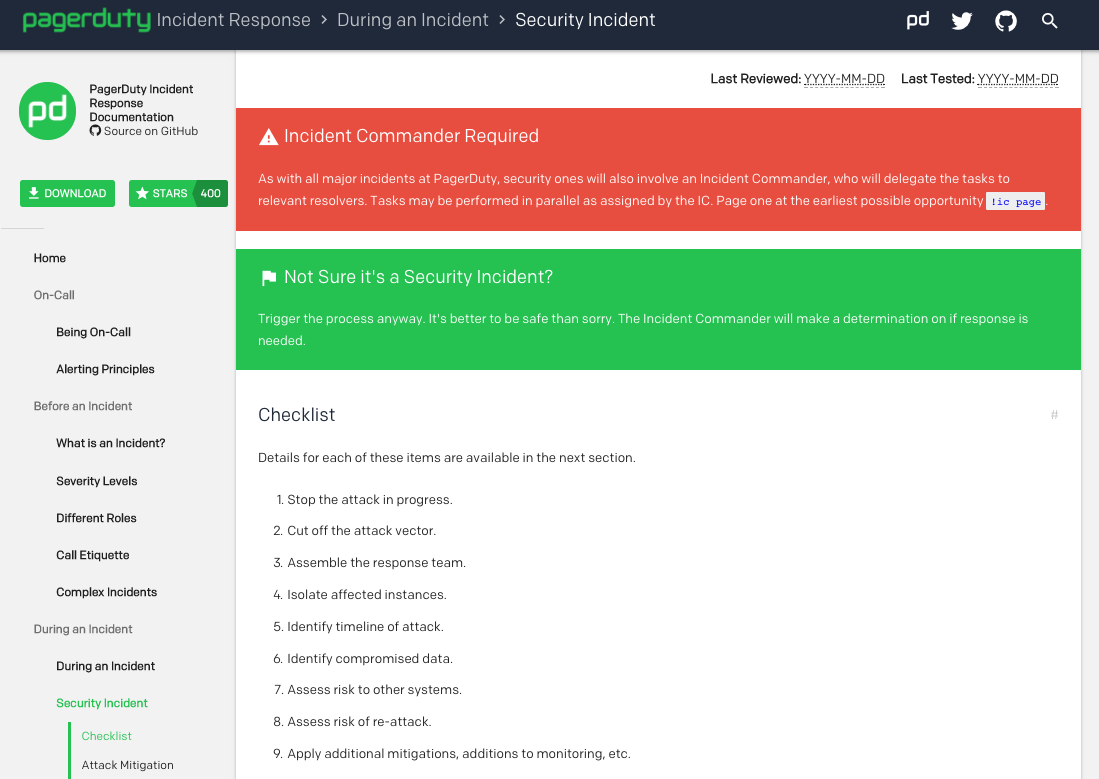

Pour en savoir plus sur les meilleures pratiques en matière de réponse aux incidents de sécurité, consultez Documentation open source de PagerDuty Nous utilisons ces ressources en interne. Vous y trouverez une checklist concrète et des conseils pour bloquer les vecteurs d'attaque, constituer votre équipe d'intervention, gérer les données compromises, et bien plus encore. Nous espérons qu'elles vous permettront de démarrer rapidement la mise en place d'un cadre solide pour optimiser vos opérations de sécurité grâce à une gestion efficace des incidents : la clé de votre succès.