- PagerDuty /

- Intégrations /

- Guide d'intégration AD FS SSO

Guide d'intégration AD FS SSO

Active Directory Federation Services (AD FS) est une technologie qui étend votre configuration Active Directory à des services extérieurs à votre infrastructure. Avec AD FS, vous pouvez autoriser les utilisateurs à accéder à PagerDuty sans qu'ils aient à gérer d'autres identifiants.

Ce guide a été écrit et testé sur Windows Server 2012 R2 (également testé avec Windows Server 2016), mais les versions antérieures de Windows Server fournissent également AD FS.

Note

Vous devez être le Propriétaire du compte de votre compte PagerDuty afin d'effectuer ces modifications. De plus, les fonctionnalités SSO de PagerDuty ne sont disponibles que sur notre Plans Professionnel, Affaires et Opérations Numériques . S'il te plaît contactez notre équipe commerciale si vous êtes intéressé à mettre à niveau votre plan.

Sur votre serveur AD FS

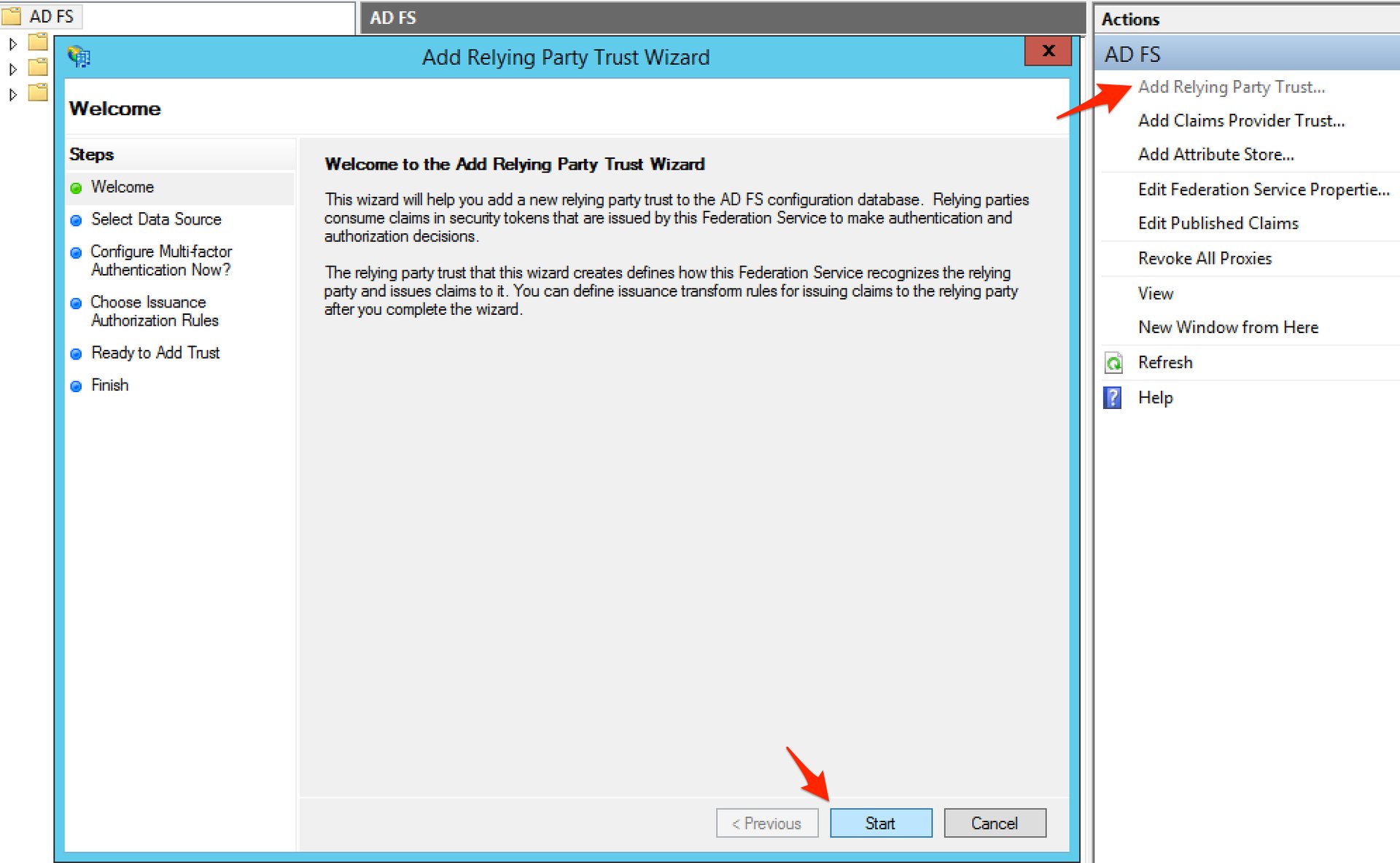

- Ouvrez le Gestion AD FS console, cliquez Ajouter une confiance de partie de confiance... dans le volet Actions et cliquez sur Commencer sur la page d'introduction de l'assistant.

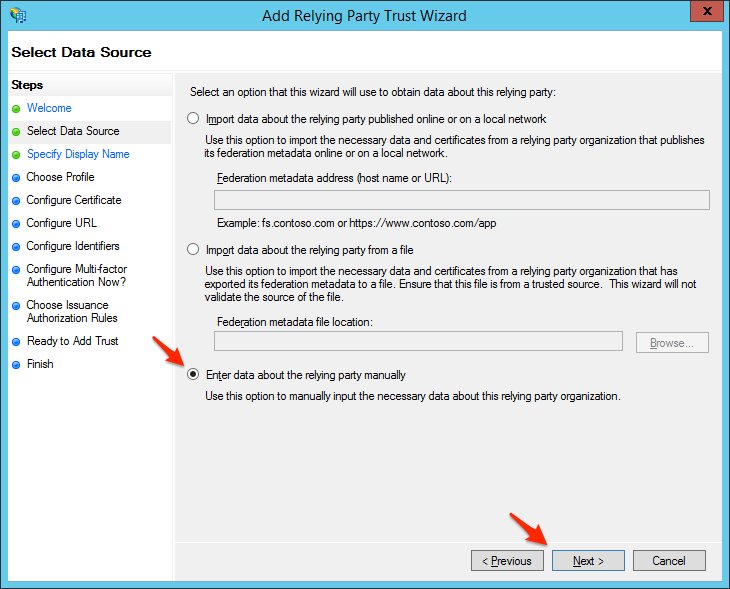

- Sélectionner Saisir manuellement les données sur la partie utilisatrice et cliquez Suivant .

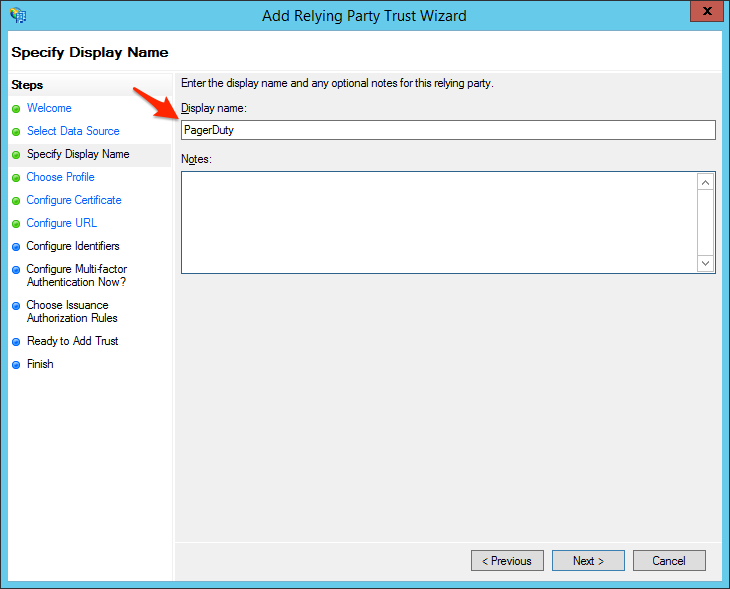

- Entrez un Nom d'affichage , tel que PagerDuty , et cliquez Suivant .

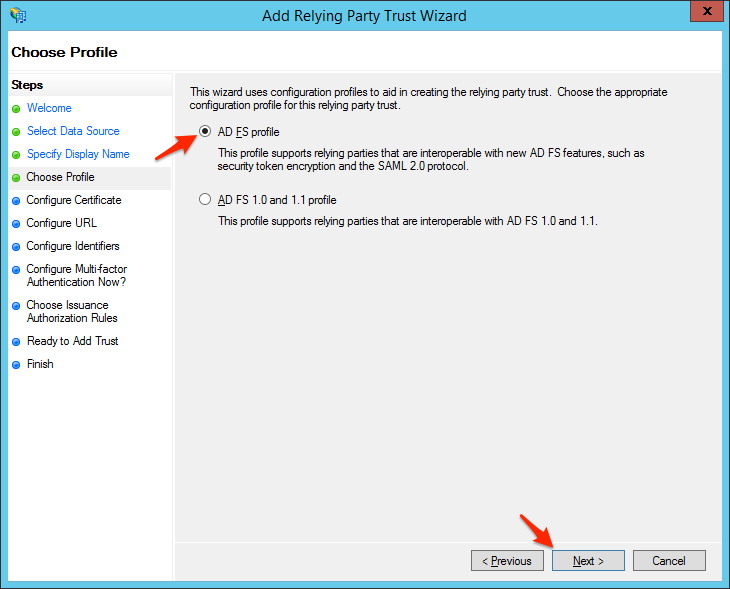

- Sélectionner Profil AD FS et cliquez Suivant .

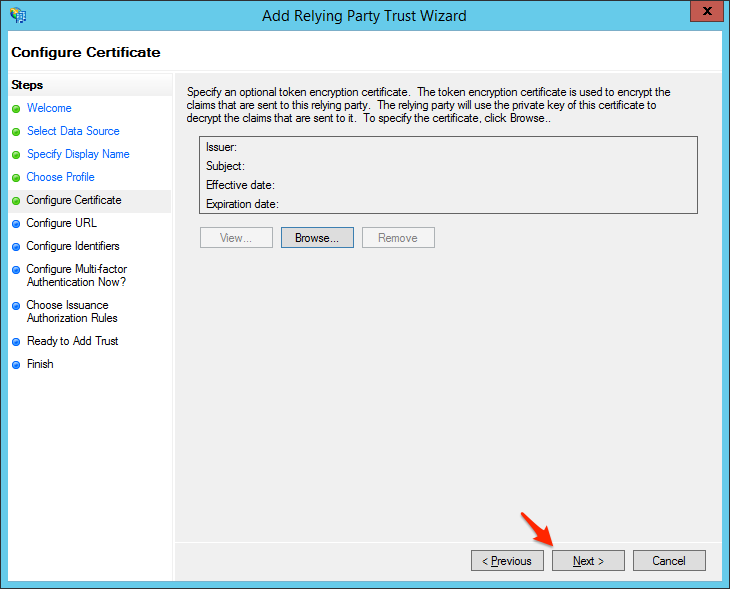

- Vous n'aurez pas besoin d'un certificat de cryptage de jeton, alors cliquez sur Suivant pour continuer.

- Connectez-vous à votre compte PagerDuty , cliquez sur le Icône d'utilisateur menu, sélectionner Paramètres du compte puis sélectionnez le Authentification unique languette.

- Sélectionnez le SAML bouton radio pour configurer l'authentification unique dans PagerDuty , puis copiez le URL du point de terminaison SAML à coller dans l'assistant.

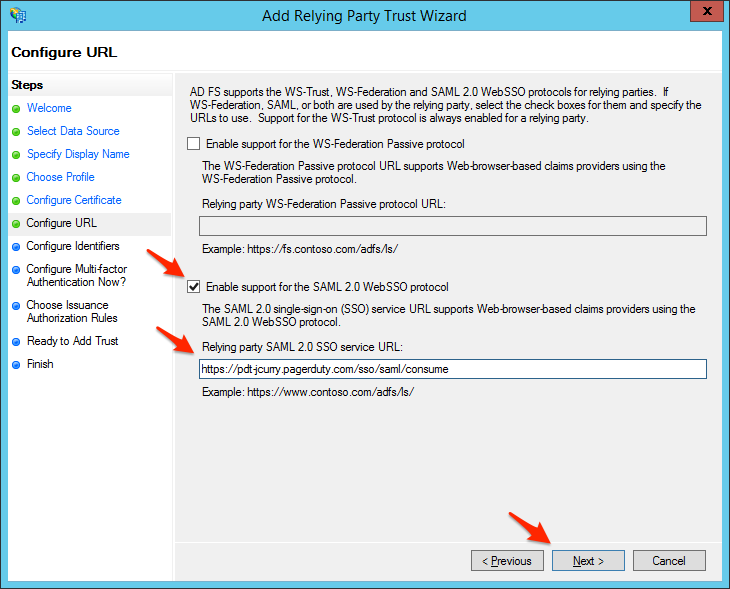

- De retour sur votre serveur AD FS, cochez la case pour Activer la prise en charge du protocole SAML 2.0 WebSSO , puis collez l'URL que vous avez copiée dans le URL du service SSO SAML 2.0 de la partie de confiance case et cliquez Suivant .

(Veuillez noter que si votre sous-domaine PagerDuty contient EU, il est nécessaire de saisir le sous-domaine PagerDuty complet, y compris l'EU, par exemple : https://(votre_sous-domaine). UE .pagerduty.com)

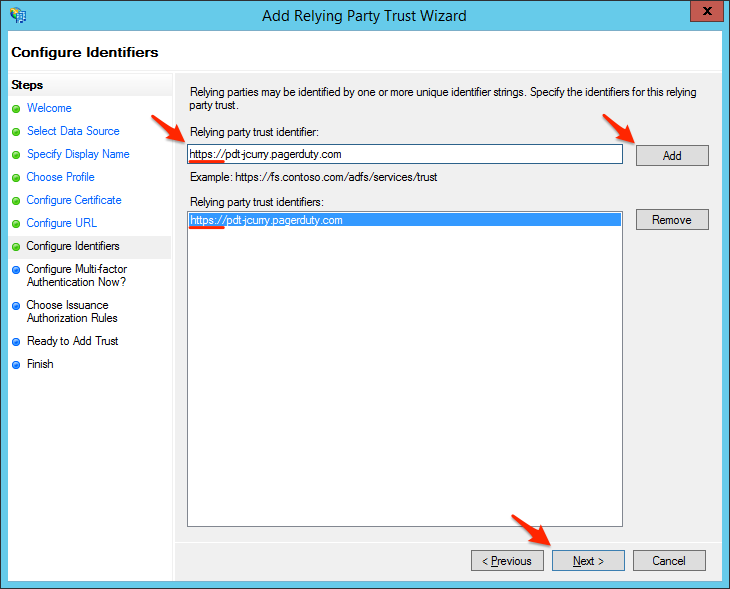

- Entrez votre sous-domaine PagerDuty dans le Identifiant de confiance de la partie utilisatrice champ - y compris

https://et avec pas de barre oblique finale et cliquez Suivant . Note: Il est très important de saisir votre sous-domaine PagerDuty exactement comme décrit. L'intégration ne fonctionnera pas si vous n'incluez pashttps://ici, ni si vous incluez une barre oblique à la fin de l'URL.

(Veuillez noter que si votre sous-domaine PagerDuty contient EU, il est nécessaire de saisir le sous-domaine PagerDuty complet, y compris l'EU, par exemple : https://(votre_sous-domaine). UE .pagerduty.com)

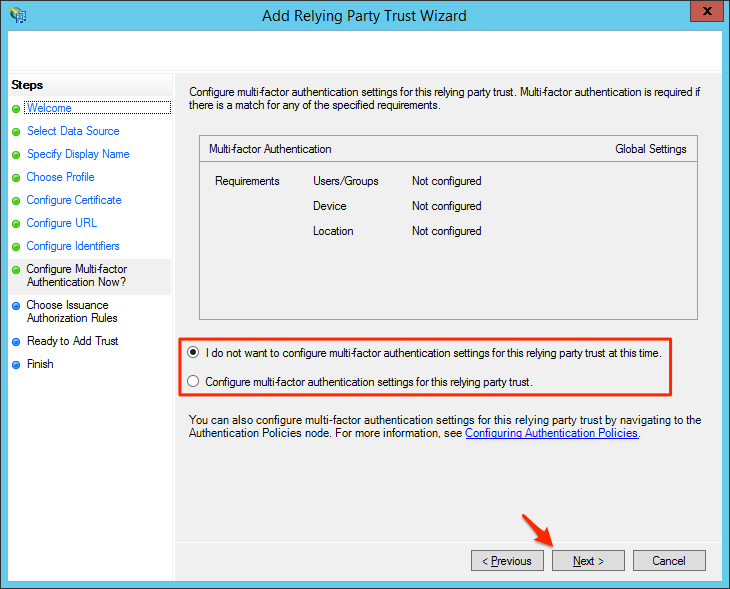

- Sélectionnez l'option d'authentification multifacteur souhaitée pour les utilisateurs et cliquez sur Suivant . Note: L'activation de l'authentification multifacteur nécessitera des étapes supplémentaires qui sortent du cadre de ce guide et ne seront pas abordées.

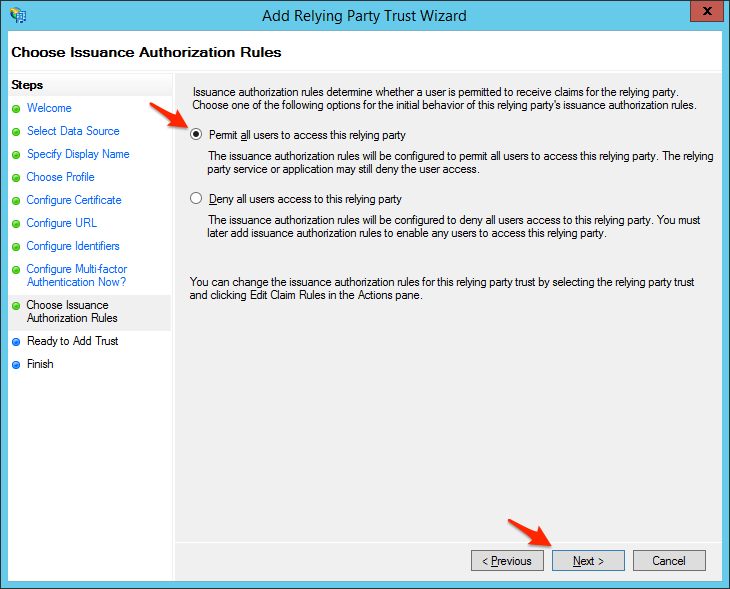

- Sélectionner Autoriser tous les utilisateurs à accéder à cette partie de confiance et cliquez Suivant . Note: Vous pouvez modifier ce paramètre pour refuser par défaut et accorder uniquement à des utilisateurs spécifiques l'accès à PagerDuty, mais ce processus est en dehors du cadre de ce guide et ne sera pas couvert.

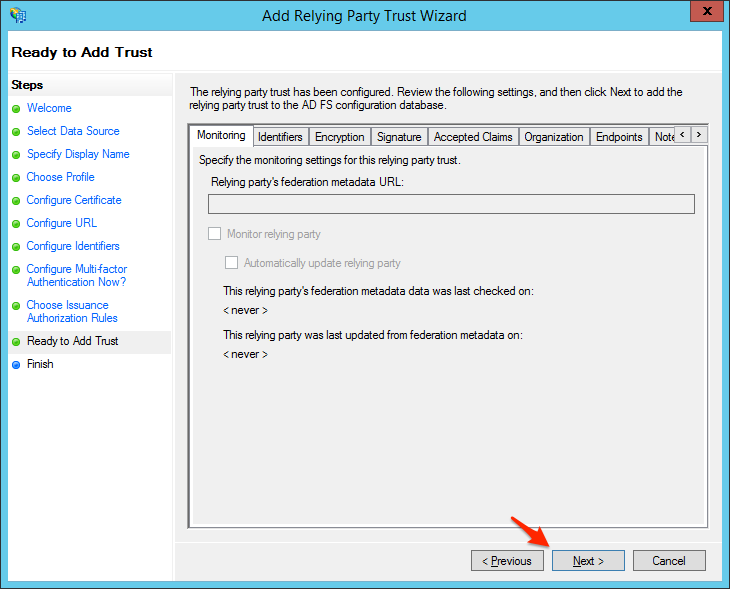

- Vérifiez vos paramètres et cliquez sur Suivant .

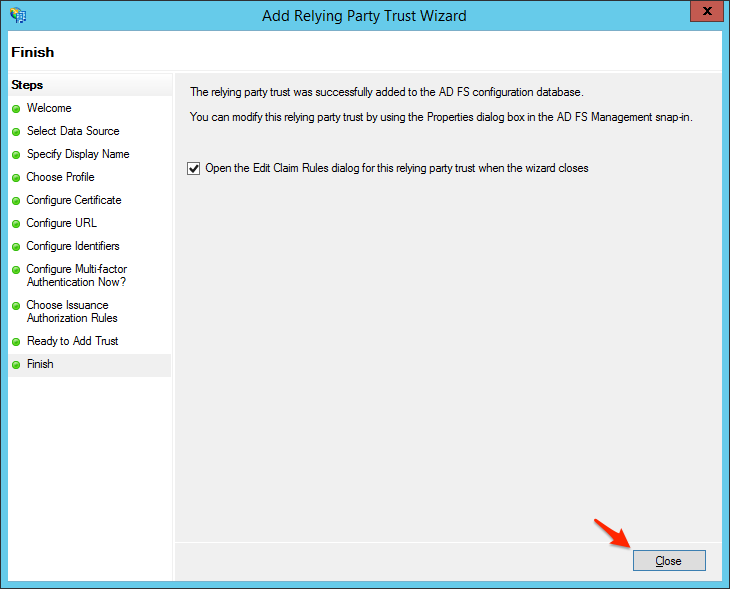

- Cliquez Fermer pour terminer l'assistant.

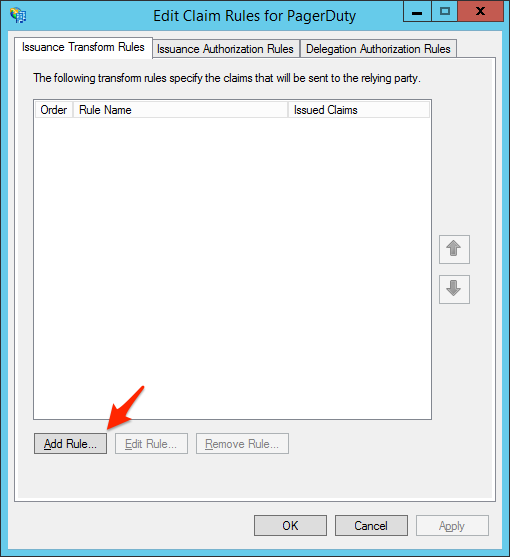

- Cliquez Ajouter une règle... dans l'onglet Règles de transformation d'émission.

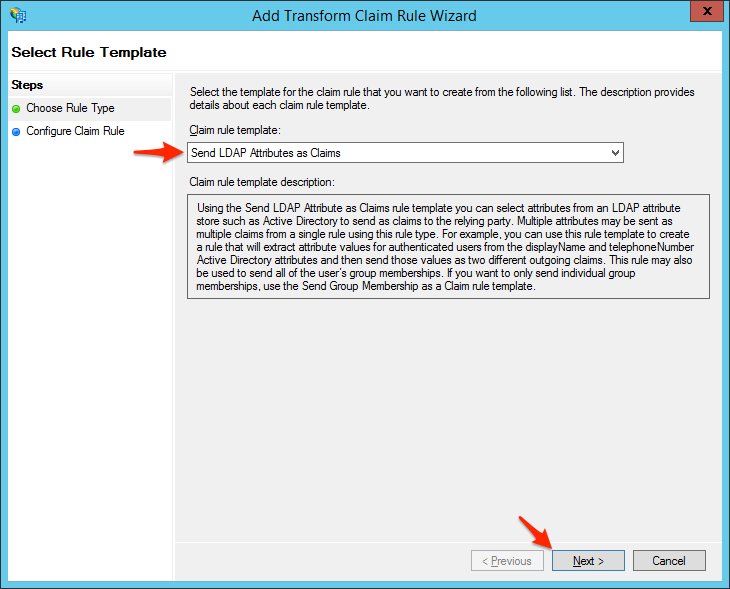

- Sélectionner Envoyer les attributs LDAP sous forme de revendications et cliquez Suivant .

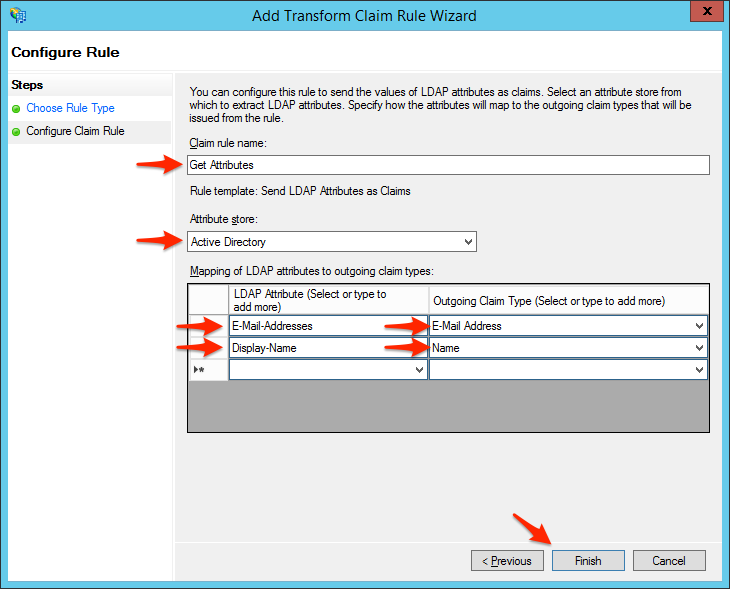

- Entrez un Nom de la règle de revendication , tel que Obtenir les attributs , puis définissez le Magasin d'attributs à Active Directory , tapez

Adresses e-mailpour le premier attribut LDAP et définissez son type sortant surAdresse email, et tapezNom d'affichagepour le deuxième attribut LDAP et définissez son type sortant surNom. Cliquez Finition quand tu auras fini. Note: Il est essentiel de sélectionner les options contenant exactement les mêmes tirets et espaces que ceux indiqués après avoir saisi la valeur spécifiée. L'intégration risque de ne pas fonctionner si vous sélectionnez une variante qui ne correspond pas exactement.

- Cliquez Ajouter une règle... dans l'onglet Règles de transformation d'émission à nouveau.

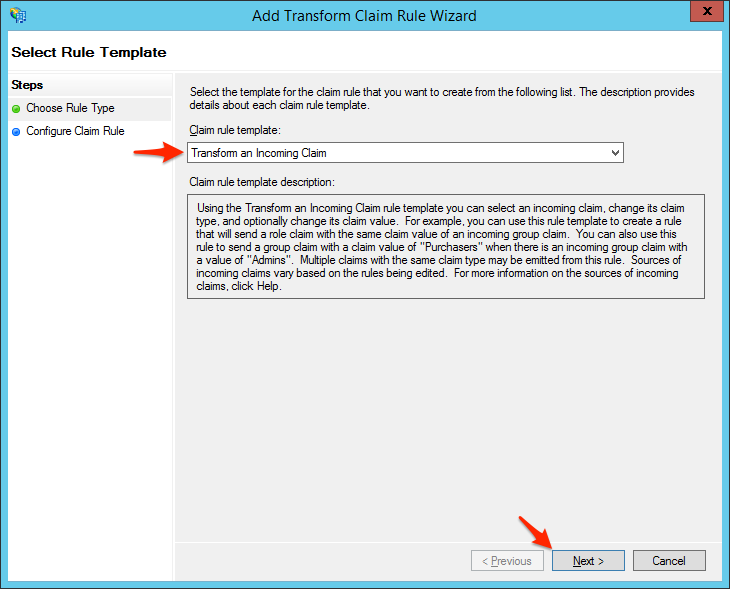

- Sélectionner Transformer une réclamation entrante et cliquez Suivant .

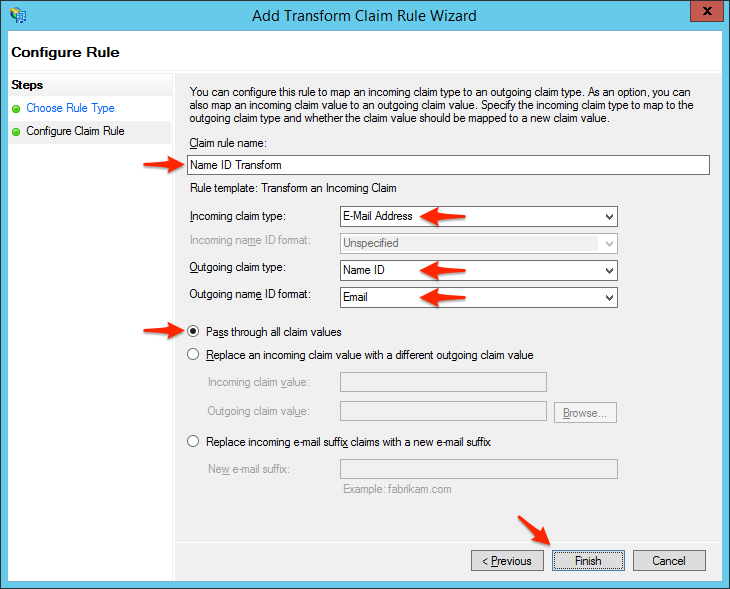

- Entrez un Nom de la règle de revendication , tel que Transformation de l'ID du nom , ensemble Type de réclamation entrante à

Adresse email, ensemble Type de réclamation sortante àNom d'identification, et définir Format d'identification du nom sortant àE-mail. Sélectionner Transférer toutes les valeurs de réclamation et cliquez Finition . Note: Il est essentiel de sélectionner les options avec les mêmes tirets et espaces que ceux indiqués après avoir saisi la valeur spécifiée. L'intégration peut ne pas fonctionner si vous sélectionnez une variante qui ne correspond pas exactement. Par exemple, définir Type de réclamation sortante àNomIDau lieu deNom d'identificationne vous permettra pas de définir Format d'identification du nom sortant àE-mail, et l'intégration ne fonctionnera pas.

- Cliquez Ajouter une règle... dans l'onglet Règles de transformation d'émission à nouveau.

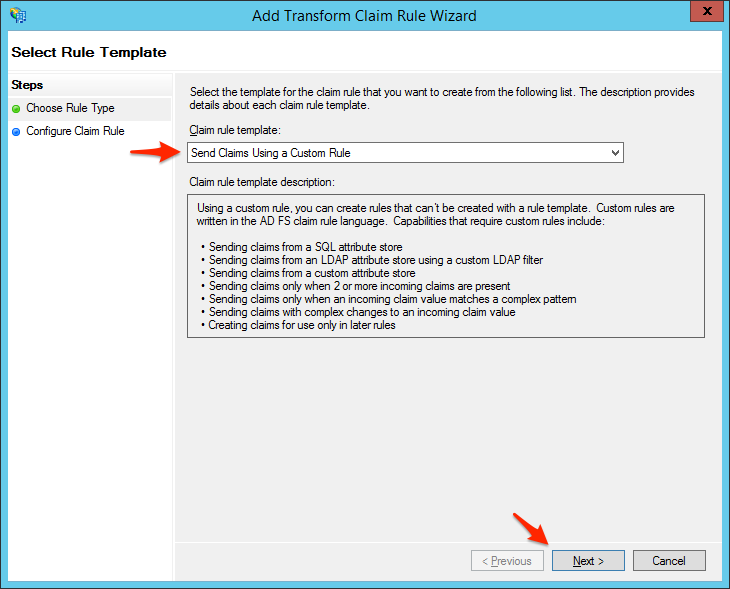

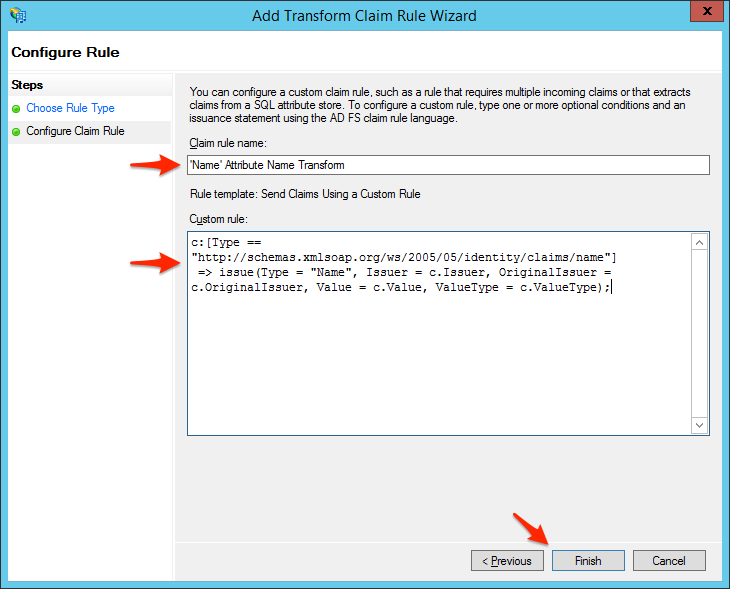

- Sélectionner Envoyer des réclamations à l'aide d'une règle personnalisée et cliquez Suivant .

- Entrez un Nom de la règle de revendication , tel que Transformation du nom de l'attribut « Nom » , puis définissez Règle personnalisée à ce qui suit :

c:[Type == 'https://schemas.xmlsoap.org/ws/2005/05/identity/claims/name'] => issue(Type = 'Nom', Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType);Cliquez Finition quand tu auras fini.

- Cliquez D'ACCORD dans la boîte de dialogue Modifier les règles de revendication.

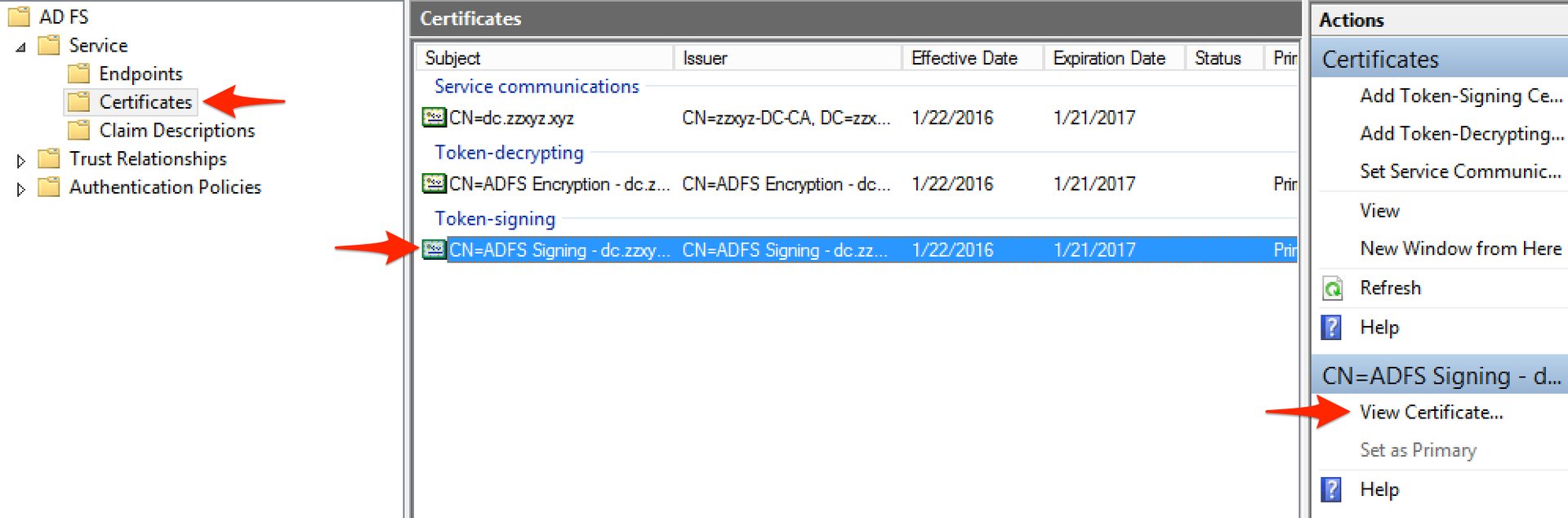

- Aller à Service > Certificats , sélectionnez votre Certificat de signature de jeton et cliquez Voir le certificat... dans le volet Actions.

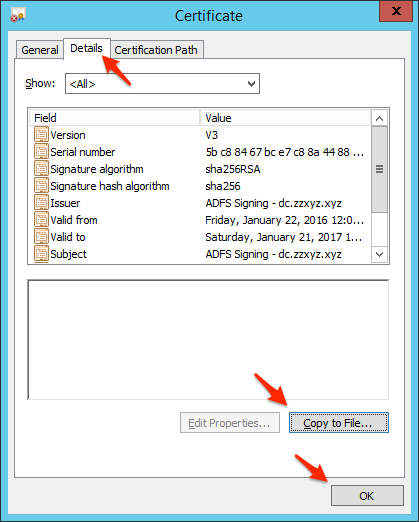

- Aller à la Détails tabulation et clic Copier dans le fichier... et cliquez Suivant sur l'introduction de l'assistant d'exportation de certificat.

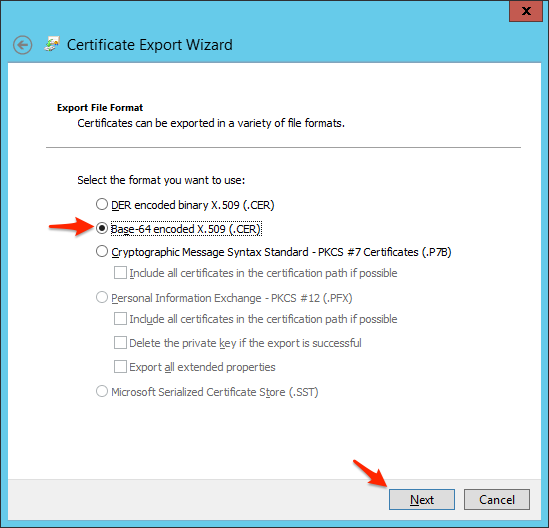

- Sélectionner X.509 codé en base 64 (.CER) et cliquez Suivant .

- Choisissez un emplacement pour enregistrer le fichier de certificat, cliquez sur Suivant et cliquez Finition , D'ACCORD , et D'ACCORD encore.

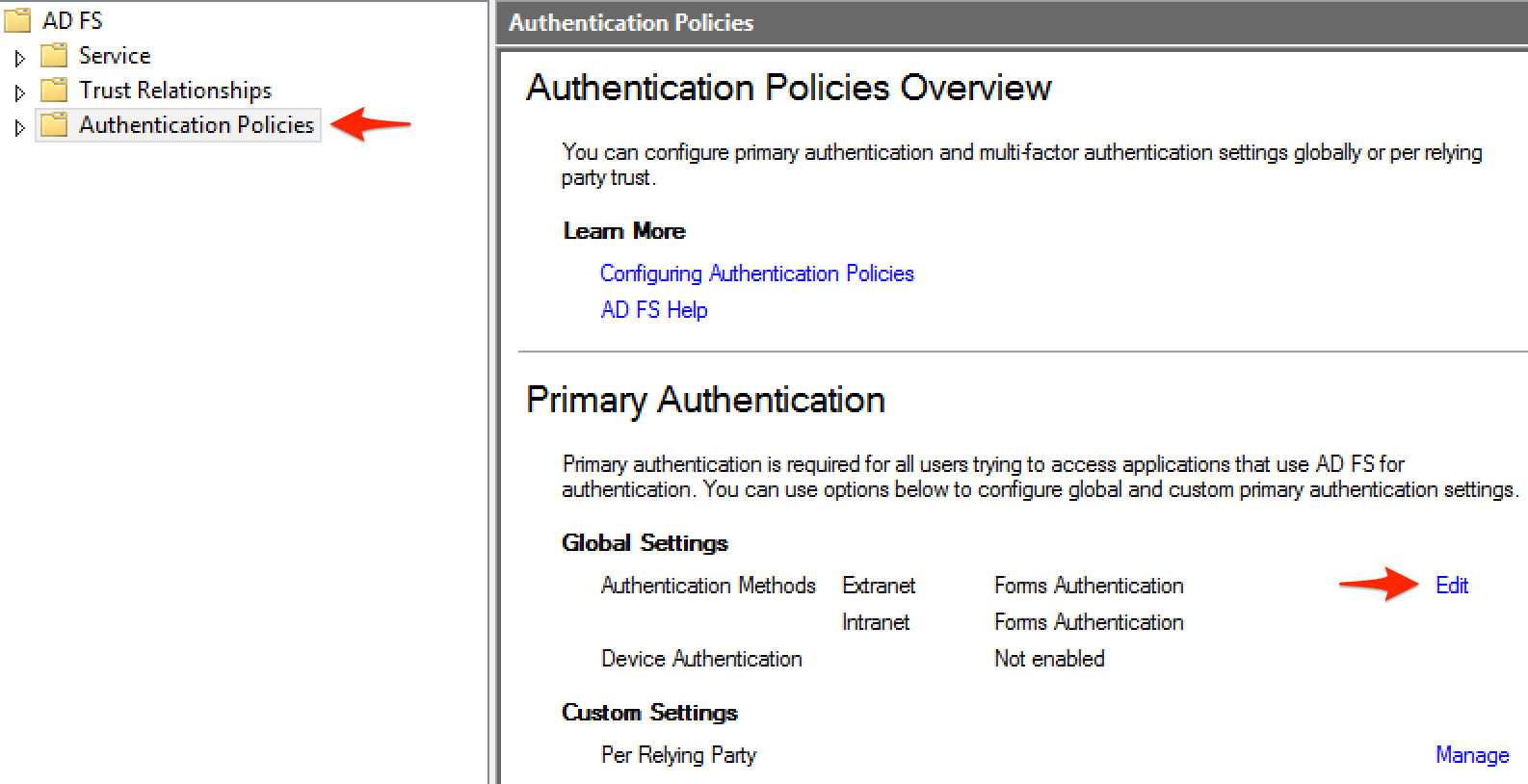

- Aller à Politiques d'authentification et cliquez sur Modifier sous Paramètres globaux d'authentification principale .

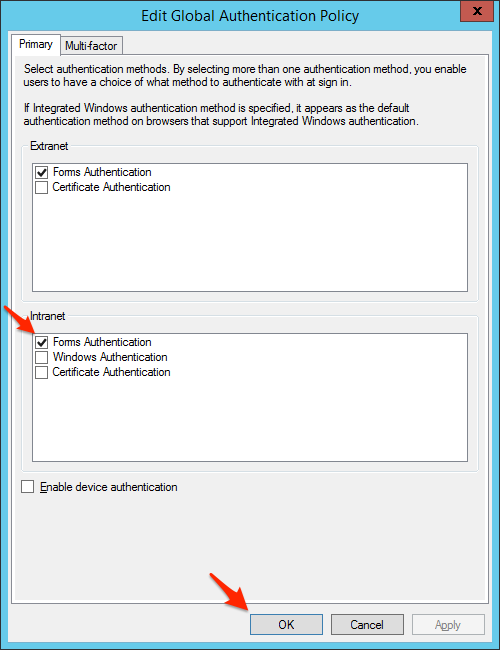

- Sous Intranet , vérifier Authentification par formulaires et cliquez D'ACCORD . Note: Ceci est requis pour Windows Server 2012 R2. L'authentification par formulaire est déjà activée par défaut dans les versions précédentes de Windows. Notez également que l'activation de l'authentification par formulaire s'appliquera à tous les sites configurés, et pas seulement à PagerDuty. Une autre option consiste à définir les formulaires comme méthode d'authentification de secours pour l'intranet à l'aide de la commande PowerShell suivante :

Définir-AdfsGlobalAuthenticationPolicy –PrimaryIntranetAuthenticationProvider @('WindowsAuthentication','FormsAuthentication')

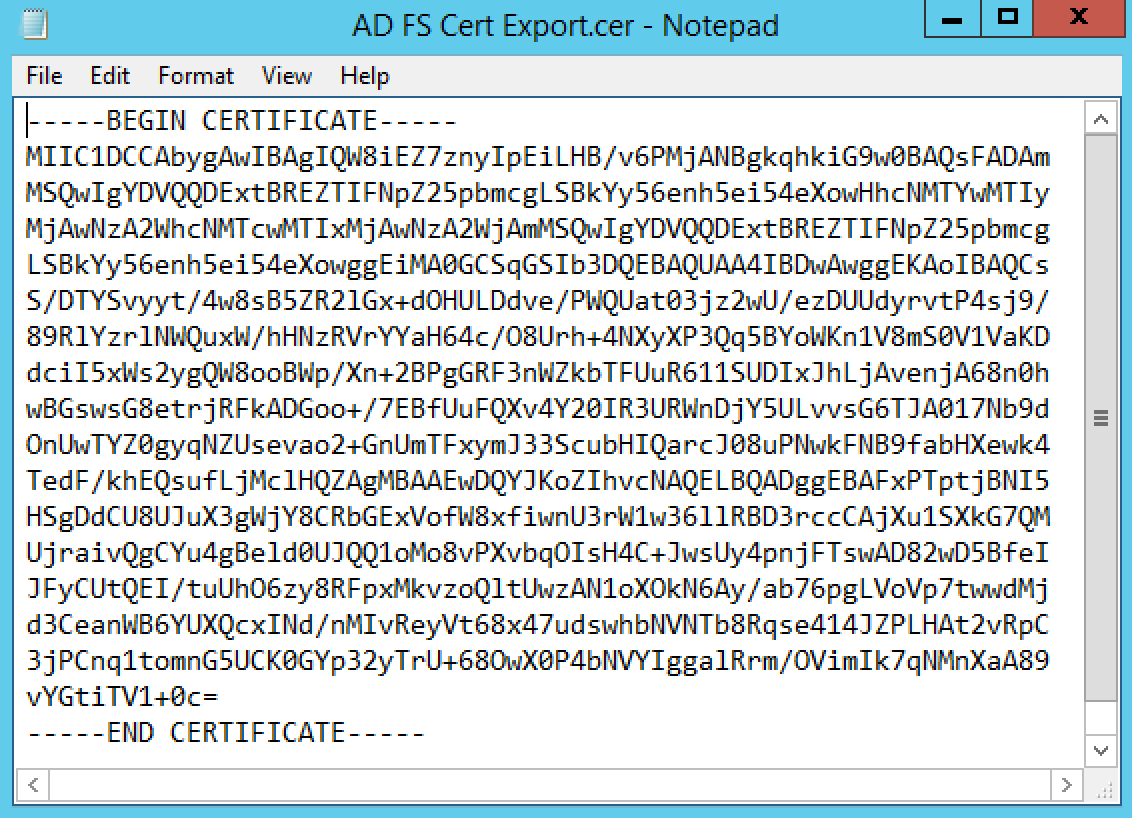

- Ouvrez le fichier de certificat que vous avez exporté dans Bloc-notes (ou un autre éditeur de texte brut) et copiez le contenu. Remarque : vous devez inclure le

-----DÉBUT DU CERTIFICAT-----et-----FIN DU CERTIFICAT-----Les en-têtes lors de la copie du contenu du certificat. Vous devez utiliser le Bloc-notes ou un autre éditeur de texte pour ouvrir le certificat ; WordPad, Word, etc. ne sont pas des éditeurs de texte et peuvent empêcher la copie correcte du certificat.

- Dans PagerDuty, collez le certificat dans le Certificat X.509 champ, puis entrez le URL de connexion pour votre service AD FS. L'URL de connexion est généralement le nom de domaine complet ou l'adresse IP de votre serveur.

/adfs/lsannexé (c'est-à-direhttps://login.company.com/adfs/ls). - Une fois les étapes de ce guide terminées et les tests terminés, vous pouvez revenir à cette page pour désactiver les connexions utilisateur par nom d'utilisateur et mot de passe. Avec l'activation du provisionnement automatique, vous pouvez autoriser les utilisateurs SSO à créer un compte PagerDuty sans intervention manuelle. Cependant, n'oubliez pas que l'ajout d'utilisateurs supplémentaires affectera votre facturation si vous dépassez le nombre d'utilisateurs inclus dans votre forfait. Cliquez ici. Enregistrer les modifications lorsque vous aurez terminé sur cette page.

- Félicitations ! Vous devriez maintenant pouvoir vous connecter à PagerDuty via AD FS.

FAQ

Le propriétaire du compte peut-il se connecter sans SSO si l'authentification par nom d'utilisateur et mot de passe est désactivée ?

Même si cette authentification par nom d'utilisateur et mot de passe est désactivée pour les utilisateurs, le propriétaire du compte pourra toujours se connecter avec son nom d'utilisateur et son mot de passe comme option de sauvegarde si vous devez modifier la configuration SSO ou la désactiver complètement.

Pourquoi ne vois-je pas l’option d’authentification unique lorsque j’accède aux paramètres du compte ?

Le SSO n'est disponible que sur les comptes de notre compte actuel Plans Standard ou Entreprise . S'il te plaît contactez notre équipe commerciale si vous êtes intéressé à mettre à niveau votre plan.

Comment créer une règle de revendication personnalisée pour inclure les rôles d’utilisateur/titres de poste dans ma configuration ?

Suivez les étapes que vous avez utilisées pour créer une règle de réclamation personnalisée pour Transformation du nom de l'attribut « Nom » , mais définissez la règle de revendication sur ce qui suit :

c:[Type == 'jobresponsibilities'] => issue(Type = 'Rôle', Émetteur = c.Émetteur, OriginalIssuer = c.OriginalIssuer, Valeur = c.Valeur, ValueType = c.ValueType); Prêt à commencer ?

Essayez gratuitement n’importe quel produit sur Operations Cloud .

Aucune carte de crédit requise.