- PagerDuty /

- Integrationen /

- Splunk-Integrationsleitfaden

Splunk-Integrationsleitfaden

Splunk + PagerDuty Vorteile

- Senden Sie ereignisdatenreiche Daten von Splunk an PagerDuty, um die richtigen Personen einzubinden, die Problemlösung zu beschleunigen und das Lernen zu verbessern.

- Senden Sie benutzerdefinierte Nutzdaten an PagerDuty, um robustere Warnmeldungen und Analysen zu ermöglichen.

- Erstellen Sie Vorfälle mit hoher und niedriger Dringlichkeit basierend auf dem Schweregrad des Ereignisses aus der Splunk-Ereignisnutzlast.

So funktioniert es

- Diese Integration nutzt die nativen Webhooks von Splunk, um Ereignisse an PagerDuty zu senden.

- Ereignisse von Splunk lösen einen neuen Vorfall auf dem entsprechenden PagerDuty aus. Service , oder als Warnungen gruppieren in einen bestehenden Vorfall.

Anforderungen

- In Splunk Diese Integration unterstützt Splunk Enterprise und Cloud. Ab Version 4 sind zusätzliche Berechtigungen von Splunk erforderlich. Jeder Splunk-Benutzer, der Splunk-Suchen als Warnungen speichern muss, die Ereignisse an PagerDuty senden, muss die Rolle „list_storage_passwords“ hinzugefügt bekommen ( offizielle Dokumentation ).

- In PagerDuty Für diese Integration ist mindestens die Rolle „Manager“ erforderlich. Wenn Sie sich nicht sicher sind, welche Rolle Sie haben oder Ihre Berechtigungen angepasst werden müssen, besuchen Sie unsere entsprechenden Abschnitte. Überprüfung Ihrer Benutzerrolle oder Ändern von Benutzerrollen.

Integrations-Überblick

In PagerDuty

Es gibt zwei Möglichkeiten zur Integration mit PagerDuty: über globales Ereignis-Routing oder direkt über ein Integration in einen PagerDuty Dienst Die Integration mit globalem Ereignisrouting kann vorteilhaft sein, wenn Sie unterschiedliche Routing-Regeln basierend auf den Ereignissen des integrierten Tools erstellen möchten. Die direkte Integration mit einem PagerDuty -Dienst kann vorteilhaft sein, wenn Sie Warnmeldungen des integrierten Tools nicht anhand der Ereignisnutzlast an verschiedene Empfänger weiterleiten müssen.

Integration mit globalem Ereignis-Routing

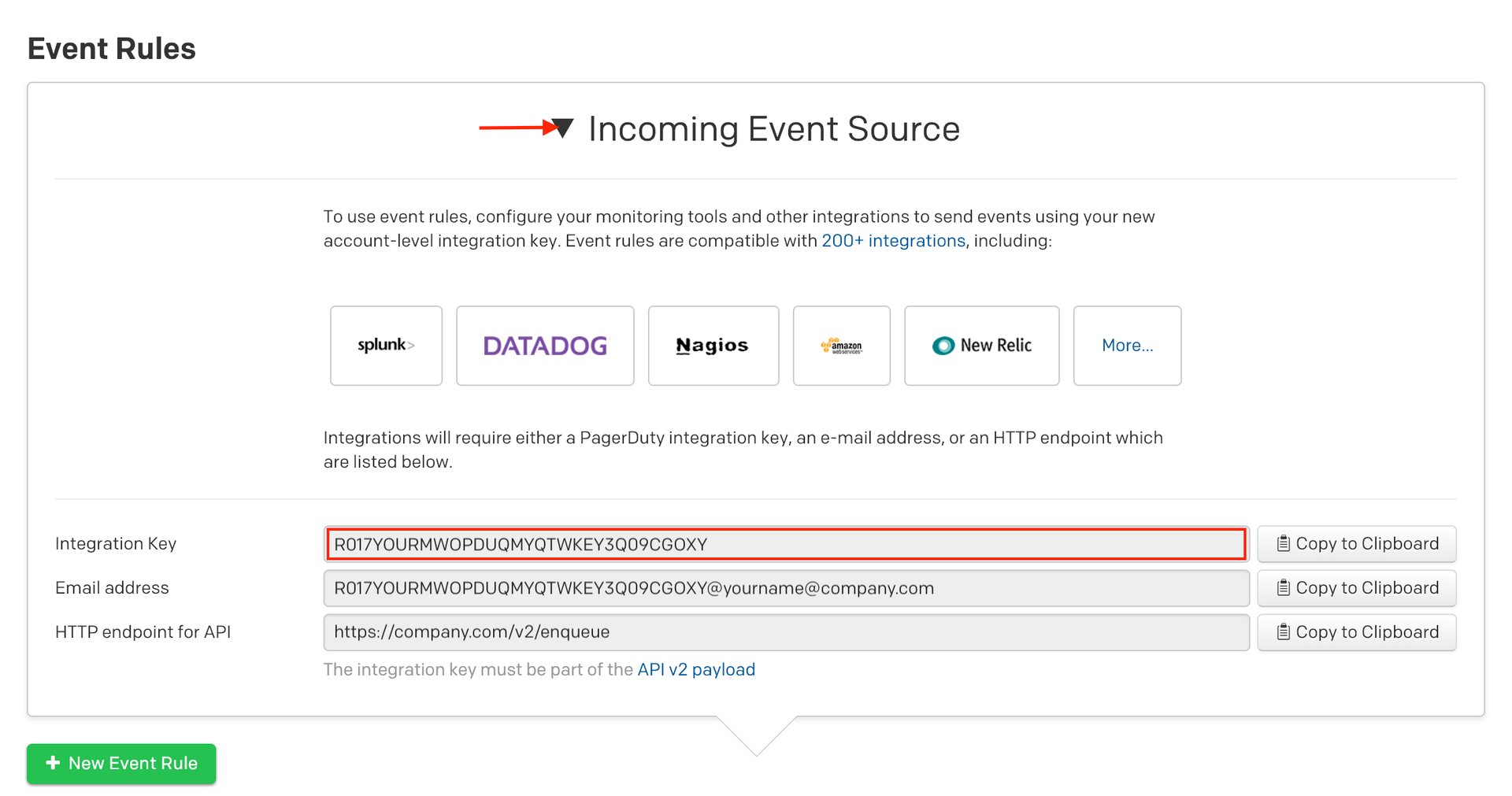

- vom Menü „Automatisierung“, wählen Sie Veranstaltungsregeln und klicken Sie auf Ihre Standardmäßiger globaler Regelsatz.

- Kopieren Sie auf der Seite „Veranstaltungsregeln“ Ihre Integrationsschlüssel.

- Sobald Sie Ihren Integrationsschlüssel haben, Integrations-URL wird sein:

https://events.pagerduty.com/x-ere/[IHR_INTEGRATIONSSCHLÜSSEL_HIER]

Sie können nun fortfahren mit In Splunk Abschnitt unten.

Integration mit einem PagerDuty Dienst

- vom Menü „Dienste“, auswählen Dienstverzeichnis.

- Wenn Sie Ihre Integration zu einem bestehenden Dienst hinzufügen Klicken Sie auf den Namen des Dienstes, dem Sie die Integration hinzufügen möchten. Wählen Sie dann die Option aus. Registerkarte „Integrationen“ und klicken Sie auf Füge eine neue Integration hinzu.

Wenn Sie einen neuen Dienst für Ihre Integration erstellen, lesen Sie bitte unsere Dokumentation im Abschnitt Konfiguration von Diensten und Integrationen und befolgen Sie die im Dokument beschriebenen Schritte. Erstellen Sie einen neuen Servicebereich. - Wählen Sie Splunk aus der Liste aus. Integrationstyp Speisekarte.

- Klicken Dienst hinzufügen oder Integration hinzufügen Um Ihre neue Integration zu speichern, werden Sie zum Tab „Integrationen“ Ihres Dienstes weitergeleitet.

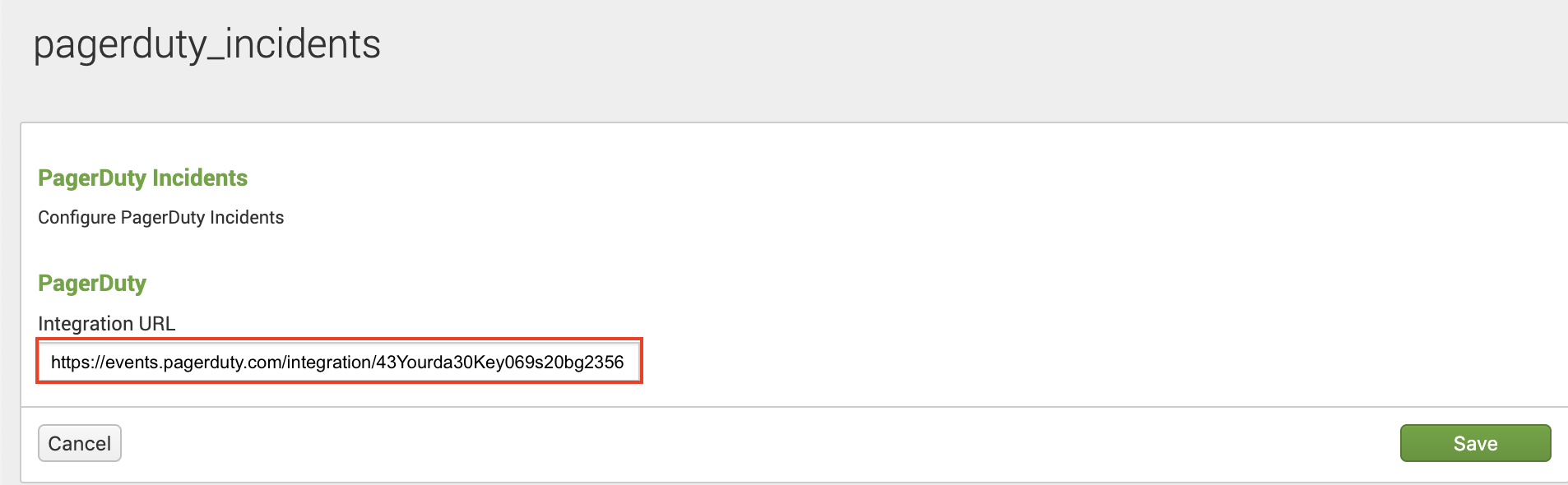

- Suchen Sie Ihre Integration in der Liste und klicken Sie rechts auf ∨. Kopieren Sie die Integrations-URL und bewahren Sie es an einem sicheren Ort für den späteren Gebrauch auf.

In Splunk

- Klicken Sie auf + im Menü auf der linken Seite, um die PagerDuty Incidents-App von Splunkbase herunterzuladen.

- Suche nach dem PagerDuty App für Splunk und dann klicken Installieren.

- Sobald die PagerDuty App installiert ist, navigieren Sie zu Einstellungen Menü und auswählen Alarmaktionen Die

- Stellen Sie sicher, dass der Status der PagerDuty App auf „“ steht. Ermöglicht und dann klicken PagerDuty einrichten rechts.

- Fügen Sie die Integrations-URL (generiert in der Im Abschnitt PagerDuty (siehe oben) geben Sie Ihren PagerDuty Dienst in das dafür vorgesehene Feld ein.

- Führen Sie die Suche in Splunk aus, für die Sie eine Warnung erstellen möchten. Wir empfehlen, dies zu testen, indem Sie die internen Protokolle von Splunk nach fehlgeschlagenen Anmeldeversuchen durchsuchen:

index=_internal component=UiAuth action=login status=failure - Klicken Sie auf Klicken Sie auf das Dropdown-Menü „Speichern unter“ rechts und wählen Sie aus Alarm Die

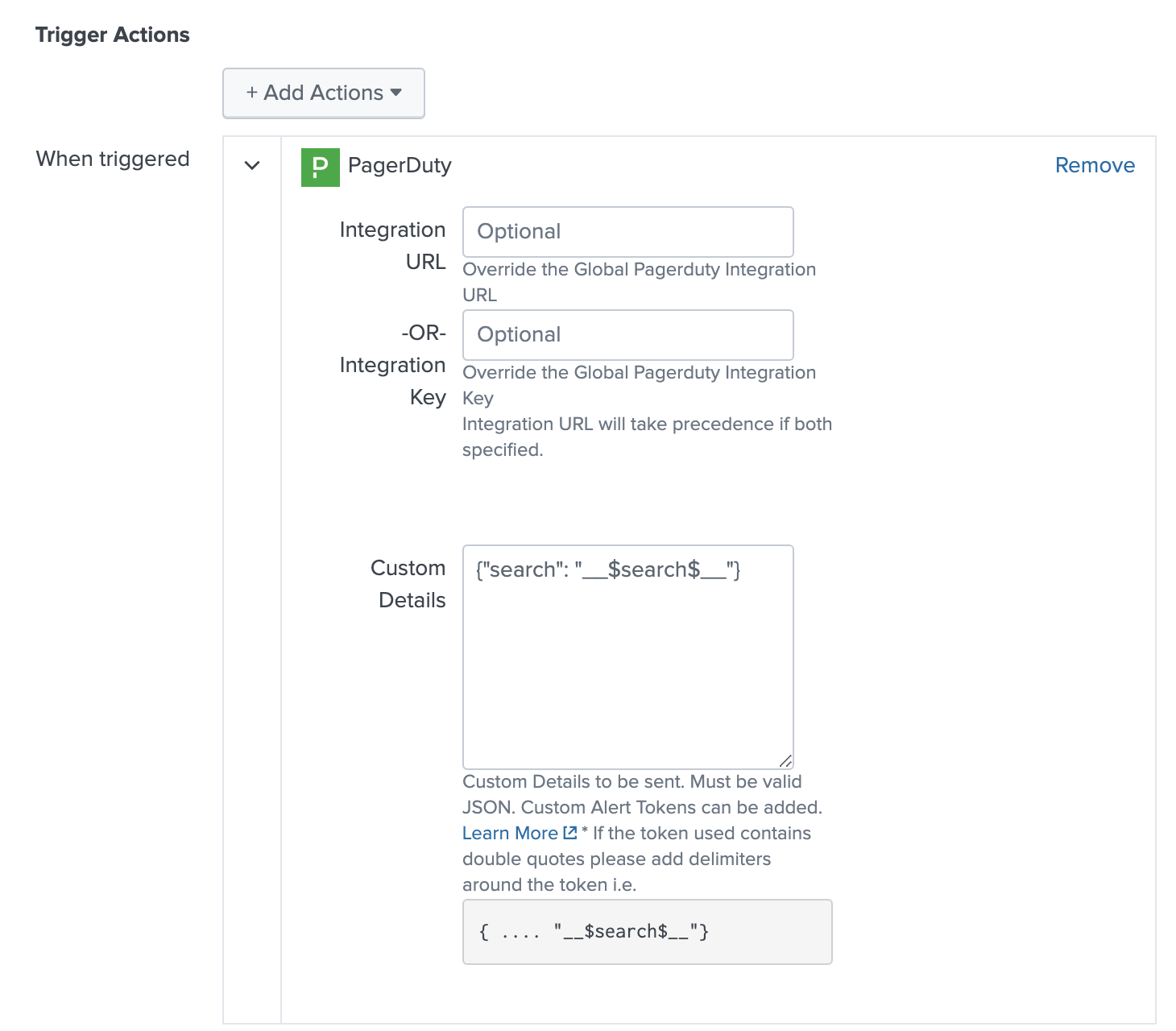

- Geben Sie einen Titel für die neue Benachrichtigung ein, legen Sie die Auslösebedingungen fest und fügen Sie eine neue Auslöseaktion hinzu. Wählen Sie „PagerDuty“ als Auslöseaktionstyp aus und klicken Sie auf „Speichern“. Standardmäßig wird die Benachrichtigung an die Integrations-URL gesendet, die Sie bei der Einrichtung der PagerDuty -App (Schritt 5 oben) festgelegt haben. Der Titel wird in PagerDuty als Ereignistitel verwendet.

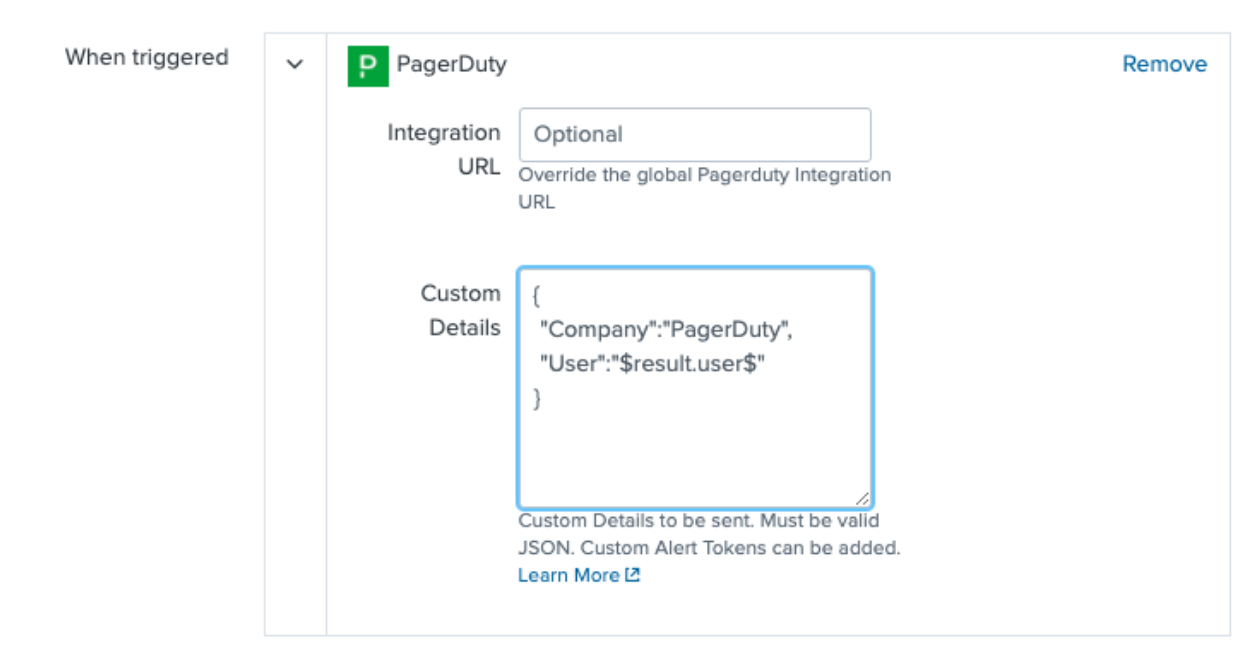

- Um die Suche in Splunk-Warnmeldungen zu aktivieren, geben Sie Folgendes ein: Benutzerdefinierte Details Feld:

- Sie können optional weitere benutzerdefinierte Details hinzufügen, die auf Ihren Anwendungsfall zugeschnitten sind. Durch das Hinzufügen benutzerdefinierter Details erhalten die Bereitschaftsdienstmitarbeiter mehr Informationen zur Fehlerbehebung bei einer Warnung. Navigieren Sie auf dem PagerDuty Vorfallsbildschirm zu folgendem Abschnitt: Details Abschnitt und geben Sie Ihre benutzerdefinierten Details im Benutzerdefinierte Details Feld für gesendete Informationen. Notiz Dies muss in einem gültigen JSON-Format vorliegen.

Testen Ihrer Integration

Wir empfehlen, Ihre Integration mit einer einfachen, leicht zu bedienenden Suche zu testen, wie der oben genannten:

index=_internal component=UiAuth action=login status=failure

Dies führt bei jedem fehlgeschlagenen Anmeldeversuch zu Ergebnissen und lässt sich leicht reproduzieren. Konfigurieren Sie Ihre Suche entweder zeitgesteuert oder in Echtzeit und setzen Sie den Schwellenwert niedrig (z. B. Anzahl der Ergebnisse größer als 0). Öffnen Sie Splunk in einem anderen Browser oder im Inkognito-Modus und führen Sie einige fehlgeschlagene Anmeldeversuche durch. Kurz darauf sollte ein neuer PagerDuty Vorfall angezeigt werden.

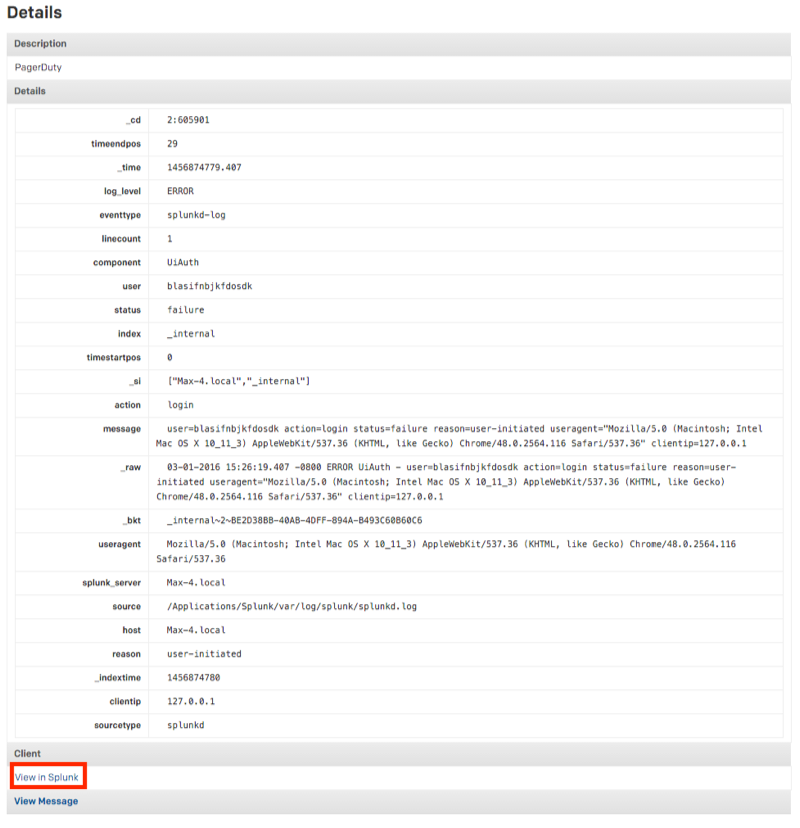

Ein Klick auf die Vorfalldetails liefert eine Aufschlüsselung der Warnung und einen Link zur Anzeige der Suche in Splunk.

Erstellen eines benutzerdefinierten Triggers – Nur Splunk Enterprise

Wir werden ein benutzerdefiniertes Detail erstellen, das die oben erwähnte einfache Suche ergänzt:

index=_internal component=UiAuth action=login status=failure

Als zusätzlichen Schritt zu Schritt 9 müssen wir das Formular ausfüllen. Benutzerdefinierte Details Abschnitt in der PagerDuty Triggeraktion. Wie bereits erwähnt, sollte dies gültiges JSON sein; ein Beispiel dafür ist:

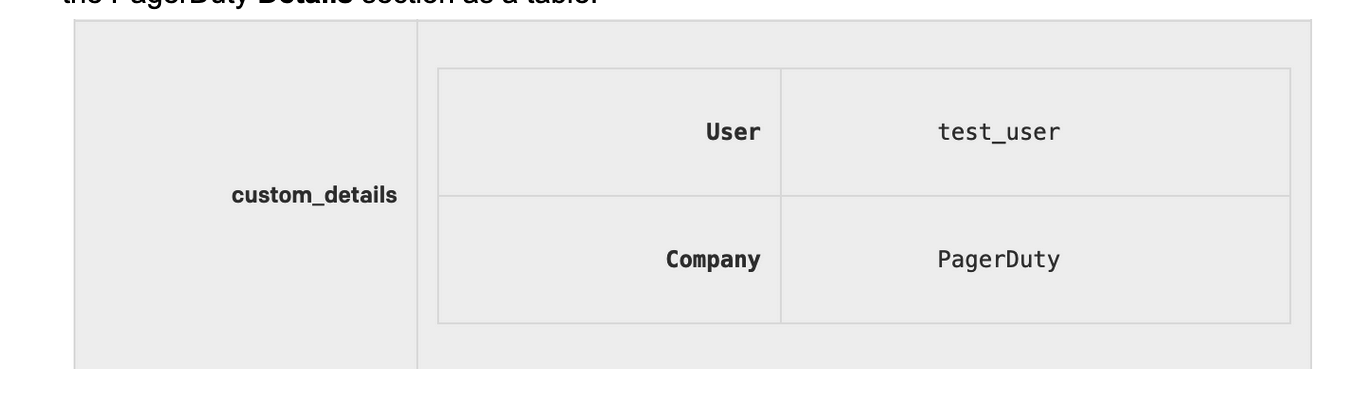

Kundenbenachrichtigungstoken und genutzt werden können, können Sie mehr erfahren Hier Gültige JSON-Warnmeldungen werden in PagerDuty angezeigt. Details Abschnitt als Tabelle:

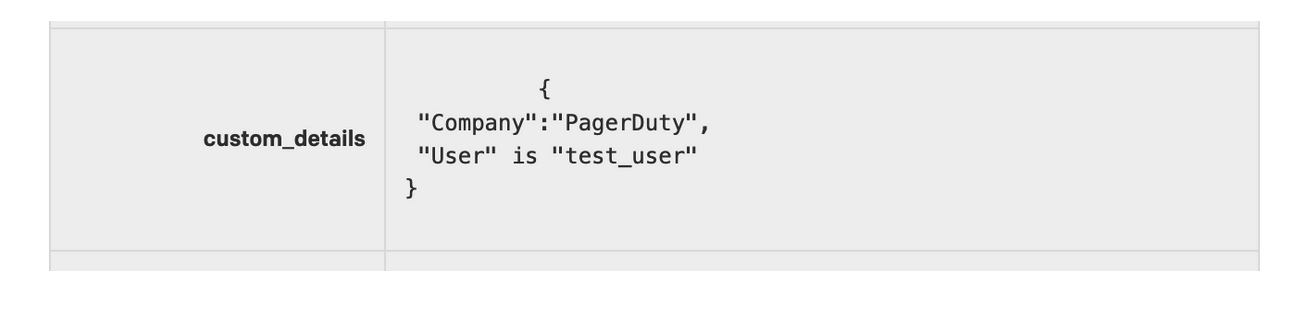

Ungültiges JSON wird in PagerDuty angezeigt. Details Abschnitt als Zeichenkette

Häufig gestellte Fragen

Gibt es noch andere Möglichkeiten, wie Splunk Benachrichtigungen an mehr als einen PagerDuty -Dienst senden kann?

Ja. Neben der Verwendung des Felds „Integrations-URL“ unter „Trigger-Aktionen“ kann man in Schritt 5 auch globale Ereignisregeln zur Integration nutzen und basierend auf diesen Regeln zu verschiedenen Diensten weiterleiten.

Werden PagerDuty Vorfälle behoben, sobald die Splunk-Suche keine Ergebnisse mehr liefert?

Nein. Derzeit muss der PagerDuty Vorfall von PagerDuty aus behoben werden.

Wie gruppiert PagerDuty eingehende Warnmeldungen von Splunk?

Wenn Sie auswählen Über die Funktion „Dienst bearbeiten“ in der Hauptansicht des Dienstes können Sie Vorfälle nach Suchname, Komponente, Host oder Quelle gruppieren oder alle eingehenden Warnmeldungen einem offenen Vorfall zuordnen.

Funktioniert die Integration mit Search Head Clustering?

Ja, das ist der Fall. Version 2.0.3 oder höher ist erforderlich.

Bereit loszulegen?

Testen Sie jedes Produkt in der Operations Cloud kostenlos.

Keine Kreditkarte erforderlich.