- PagerDuty /

- Blog /

- Bewährte Verfahren und Erkenntnisse /

- Bessere Sicherheitsoperationen durch Vorfallmanagement

Blog

Bessere Sicherheitsoperationen durch Vorfallmanagement

Die Bedrohungslandschaft weitet sich rasant aus. Täglich werden neue Sicherheitslücken entdeckt, und die Anzahl der Server, Anwendungen und Endpunkte, die IT-Abteilungen verwalten müssen, wächst stetig. Diese Bedrohungen werden zudem immer gefährlicher und treten häufiger auf, wie eine jüngste Welle von Sicherheitslücken zeigt. globale Ransomware-Angriffe Ich habe miterlebt, wie Täter Tausende von Dollar erpressten. Experten glauben dass sie oft nur ein Vorwand sind, um Versuche zur Datenvernichtung zu verschleiern.

Wenn Organisationen übernehmen bimodale ITOps Methoden, die Agilität, die Vermeidung von Sicherheitsvorfällen und die Erhöhung der Sicherheit ermöglichen, stellen eine große Herausforderung dar. Zu den neuen Herausforderungen gehören die Nutzung von Containern und Public-Cloud-Ressourcen, das Management von Sicherheitsvorfällen in diesen unterschiedlichen Datenbereichen sowie die Arbeit mit völlig neuen Benutzergruppen mit eingeschränkten Administratorrechten, die Zugriff auf wichtige Ressourcen haben. Um die vollständige Transparenz und die Behebung von Sicherheitsvorfällen angesichts der stetig wachsenden Anforderungen an den IT-Betrieb zu gewährleisten, ist eine vielschichtige SecOps-Strategie erforderlich. Ich betrachte das SecOps-Incident-Management daher als notwendige Kombination, um eine wirklich sichere, transparente und handlungsfähige Umgebung zu schaffen.

Phase 1: Die Bedrohung stoppen

In erster Linie hilft Ihnen die Reduzierung der Komplexität Ihrer SecOps-Infrastruktur dabei, die Handlungsfähigkeit zu erhalten und gleichzeitig Ihre SecOps-Richtlinien durchzusetzen. Kurz gesagt: Vereiteln Sie den Angriff und benachrichtigen Sie Ihr ITOps-Team, damit es Maßnahmen ergreifen kann. Einfachheit ist der Schlüssel, um die Flut an Sicherheitswarnungen und -vorfällen zu reduzieren und sich auf die wirklich wichtigen Signale zu konzentrieren. SecOps-Praktiken empfehlen, dass Teams eine Art Zeitmesser nutzen, um so schnell wie möglich zu reagieren und Bedrohungen zu stoppen, bevor sie die Produktions-SLAs und kritische Daten gefährden. Ein gutes Beispiel für einen solchen schwerwiegenden Vorfall ist die Gefährdung von Netzwerken und Systemen durch Angriffe. Zero-Day-Bedrohungen oder Ransomware In solchen Fällen ist es entscheidend, eine Strategie zu entwickeln, um massive Bedrohungen abzuwehren und zu verhindern und gleichzeitig Ihr Incident-Management-System zu alarmieren. Bei Krypto-Ransomware wie Cryptolocker und Cryptowall besteht das Ziel darin, Tools einzusetzen, die verhindern, dass die Ransomware mit dem Angreifer interagiert (Phase 2 der untenstehenden Infografik von Sophos). Dadurch wird der Handshake verhindert und die Kryptoinfektion abgewendet.

Wir können so sicherstellen, dass Firewalls, Endpunkte, Sicherheitsüberwachungstools von Drittanbietern und andere relevante Datenquellen in eine zentrale Incident-Management-Lösung integriert werden. Dadurch werden SecOps und ITOps umgehend benachrichtigt und mit den Daten und Workflows ausgestattet, die für die effektive Untersuchung und Behebung von Problemen mit hoher Priorität erforderlich sind. Der Einsatz effektiver Sicherheitstools ist weiterhin entscheidend für den Erfolg des Incident-Managements.

Phase 2 -> Vorfallmanagement und -behebung

Die Fähigkeit, Probleme nicht nur zu erkennen und zu melden, sondern sie auch zu verbessern, zu eskalieren und ihre Behebung sowie zukünftige Prävention zu erleichtern, ist für ein optimales, durchgängiges Sicherheitsmanagement unerlässlich. Um diese vollständige Transparenz zu erreichen, sollten Sie all Ihre Sicherheitssysteme in eine zentrale Incident-Management-Lösung integrieren und aggregieren. Konfigurieren Sie beispielsweise Ihre Firewalls und Netzwerkgeräte so, dass sie Informationen mithilfe von SNMP-Traps/Abfragen in Ihrer Überwachungsplattform aggregieren und Syslog-Server integrieren, um alle Sicherheitsvorfälle an diese Quellen zu senden.

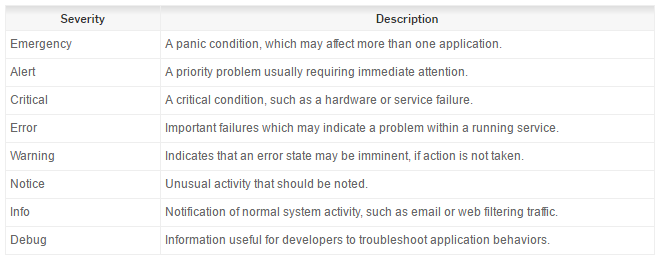

Bei der Konfiguration Ihrer Firewall und des Netzwerk-Sysloggings können Sie viel Zeit sparen und die Alarmflut reduzieren, indem Sie Schwellenwerte für Warn- und kritische Alarme im Vergleich zu Informations- und Debug-Alarmen festlegen. Die Schwellenwerte können je nach Anbieter variieren. Mit SNMP hingegen stellt das Filtern der OID sicher, dass nur Alarme mit hoher Priorität an Ihr Incident-Management-System gesendet werden, indem Sie Informations- und Debug-Alarme ignorieren, aber Warn- und kritische Statusmeldungen zulassen.

Mithilfe von Syslogging lassen sich detailliertere Protokollierungsbedingungen festlegen. Wichtig ist dabei, die Anzahl der Benachrichtigungen gering zu halten und nur bei bestimmten Ereignissen zu benachrichtigen. Sobald diese Ereignisse in Ihrem Überwachungssystem erfasst sind, können Sie ein Framework einrichten, um die Warnmeldungen mit relevanten Informationen anzureichern und sie an Ihr Team zur Behebung von Bedrohungen weiterzuleiten.

Syslogging ist aus mehreren Gründen wertvoll. Es erfasst nicht nur detaillierte Informationen zur Sicherheit und zu den Netzwerkdaten, die in Ihre Überwachungssysteme fließen, sondern unterstützt auch die Erkennung und Abwehr von Eindringlingen sowie die Bedrohungsanalyse. Anstatt Ihre Syslog-Daten direkt in ein Überwachungssystem einzuspeisen, können Sie diese auch an ein externes Intrusion-Analysis-System wie beispielsweise Syslog senden. AlienVault oder LogRhythm Um Ihre Transparenz bei Eindringversuchen zu erhöhen und Ihre Protokolldaten anzureichern, können Sie aussagekräftige Warnmeldungen erstellen. Diese Warnmeldungen können Sie dann an Ihr Incident-Management-System (z. B. …) senden. PagerDuty ) damit Sie verwandte Symptome gruppieren, die Ursache verstehen, an den richtigen Experten eskalieren, im richtigen Kontext Abhilfe schaffen und Analysen und Postmortems anzeigen und erstellen können, um die Reaktion auf zukünftige Sicherheitsvorfälle zu verbessern.

- Fazit: Nutzen Sie Sicherheitstools, um die Bedrohung tatsächlich zu stoppen.

- Basisüberwachung: Festlegung einer grundlegenden Überwachungs- und Alarmierungsrichtlinie

- Anreicherung: Nutzen Sie Tools von Drittanbietern, um Ihre Daten und Bedrohungsinformationen anzureichern.

- Vorfallmanagement: Erhalten Sie vollständige Transparenz und stellen Sie sicher, dass Probleme priorisiert, weitergeleitet und eskaliert werden. Beschleunigen Sie die Problemlösung durch Workflows und Analysen.

Schließlich lässt sich dasselbe Framework auch für Organisationen mit Hybrid-Cloud- oder Public-Cloud-Ressourcen implementieren, allerdings müssen Sie hierfür verschiedene Drittanbieter-Tools nutzen, um Ihre Transparenz und Benachrichtigungen zu analysieren und zu verbessern. Zum Beispiel durch die Nutzung von Azure-Warnungen bei der Nutzung von Microsoft Cloud oder AWS CloudWatch Die Nutzung der Amazon-Cloud ermöglicht Ihnen die Konfiguration ähnlicher Schwellenwerte und Rauschunterdrückung wie bei der Überwachung und Alarmierung Ihrer öffentlichen Cloud-Server. Erfreulicherweise gibt es auch Drittanbieter-Tools wie beispielsweise … Evident.io Und Bedrohungsliste Das Tool führt bequem sicherheitsorientierte Analysen Ihrer gesamten Cloud-Infrastruktur durch und eignet sich für alle, die eine agile, öffentliche, hybride oder bimodale ITOps-Strategie verfolgen.

Unabhängig davon, welche Tools und Systeme Sie für die Entwicklung umfassender Incident-Management-Prozesse für Ihr SecOps-Team bevorzugen, bleiben Einfachheit, Transparenz, Reduzierung von Störungen und Umsetzbarkeit entscheidend für den Erfolg. ITOps- und SecOps-Teams befinden sich in einer sehr ähnlichen Lage: Die Geschäftsanforderungen stehen oft im Konflikt mit der Fähigkeit dieser Teams, einen sicheren und effizienten Zugriff auf eine stetig wachsende Anzahl von Geräten, Diensten und anderen Endpunkten zu gewährleisten.

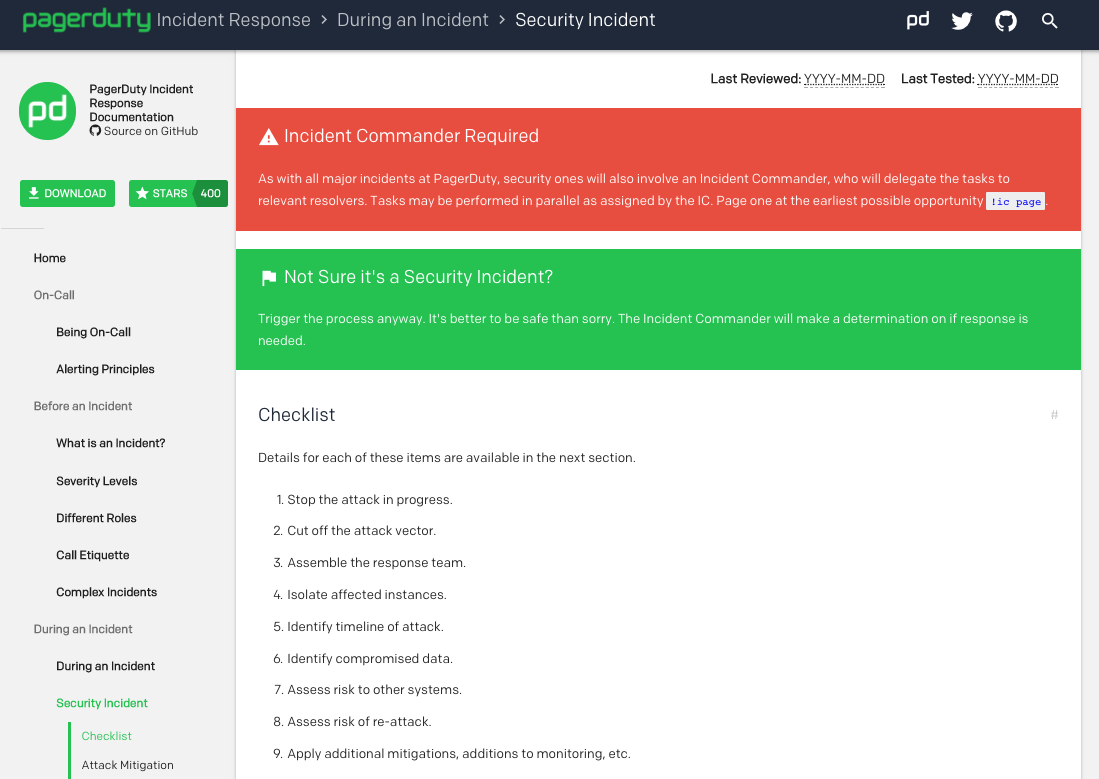

Um mehr über bewährte Verfahren zur Reaktion auf Sicherheitsvorfälle zu erfahren, besuchen Sie PagerDutys Open-Source-Dokumentation Wir nutzen diese intern. Sie erhalten eine praktische Checkliste und wertvolle Einblicke, wie Sie Angriffsvektoren unterbinden, Ihr Reaktionsteam zusammenstellen, mit kompromittierten Daten umgehen und vieles mehr. Wir hoffen, dass Ihnen diese Ressourcen einen Vorsprung beim Aufbau eines soliden Frameworks zur Optimierung Ihrer SecOps durch effektives Incident-Management verschaffen – denn das ist Ihr Erfolgsrezept.